本來我是懶得跟那些拿 windows 來架伺服器的人談資安啦。 但是最近中油/台塑/總統府都被攻擊, 我還是提供一點建議好了。 (雖然我也不知道入侵點到底是伺服器還是一般用戶的瀏覽器, 但反正這篇要談的是後者。)

第一, 不要用 windows 架伺服器, 因為 (1) 沒有原始碼, 就不要跟我談資安! (2) 微軟的不良記錄 太多了, 特別是用各種手段提高 下賊船的代價。 解決方案? 十二年前就說了, 到現在一樣有效: 邁向自由穩健走。

第二, 不論用哪一個作業系統架伺服器、 不論架設的是什麼服務, 幾乎都可以用 ssh 來保護。 如果你玩過任何 ssh tunneling (例如 瀏覽器或 vnc) 的話, 就知道難度並不高, 而適用場合則很廣, 學起來超值!

具體作法: 先學會 密不透水的 ssh 設定, 特別是其中的 Single Packet Authorization 連鑰匙孔都藏起來, 要用的時候才打開, 超級安全。 (如果你的服務是隔一陣子才會需要連線一次的話啦) 然後用你的服務的名稱加上 「ssh」 或 「ssh tunnel」 去搜尋, 把你的服務包在 ssh 裡面。

以 rdp 服務為例, 用 「ssh rdp」 搜尋到 中文教學文、 英文教學文, 照做, 完工! 遇到 rdp 的問題別問我啊, 我當然沒用過。 這篇的重點是: linux 的 ssh tunnel 可以保護各種 (包含 windows 上的) 服務; rdp 只是隨便舉的範例而已。

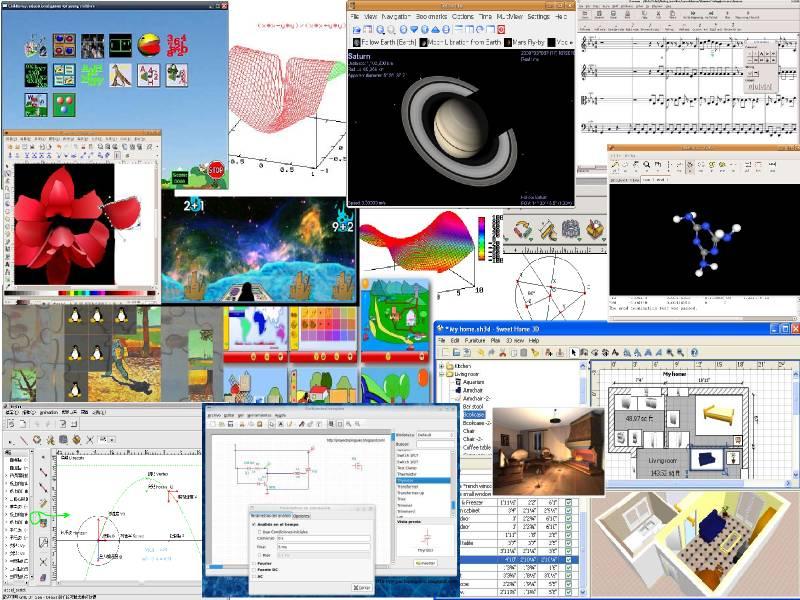

這就是 「站在巨人的肩膀上」, 這就是 組合的力量 啊!

大人問小孩: 「全世界的玩具隨便你挑? 這怎麼可能?

如果我要的玩具只有一個, 正好又被別人借走了呢?」

大人問小孩: 「全世界的玩具隨便你挑? 這怎麼可能?

如果我要的玩具只有一個, 正好又被別人借走了呢?」

沒有留言:

張貼留言

因為垃圾留言太多,現在改為審核後才發佈,請耐心等候一兩天。